Ladrones de celulares en RD: cada vez más hábiles, ¿estamos preparados? ¿cómo protegernos?

|

| Banda de ladrones de smartphones desmantelada por la Policía Nacional. Fuente: Diario Libre. |

En nuestro país son cada vez más frecuentes casos como el de este joven. Personas que, además de perder sus smartphones, en ocasiones también son extorsionadas y amenazadas con publicar fotografías íntimas e información personal encontrada en el mismo.

El pasado año una de mis primas vivió una situación similar, la cual psicológicamente la impactó más que la pérdida de su smartphone. Porque el ladrón, no conforme con acceder a sus cuentas de Facebook, emails y conversaciones, incluso llamó a los números de su madre solicitando tarjetas de llamada y dinero a un número de cuenta. Y ya cansada de recibir amenazas e insultos, se vio forzada a cambiar de número.

Si vivimos en la nueva era de los smartphones, las redes sociales y el Internet, era de esperarse que los delincuentes en nuestro país igual evolucionaran sus métodos. Sin embargo, ¿estamos los usuarios preparados para afrontarlo? Según parece: no.

El gran conocedor de Internet y experto en informática Jaron Lanier, expone en su libro "Contra el rebaño digital" un grave problema de Internet: "las personas se sienten seguras y no toman las precauciones que tomarían fuera del mundo virtual". Es como si Internet no fuera un asunto serio, verdadero y, con tan poderosas consecuencias negativas como lo real. Tan ingenua y equivocada percepción nos pone en desventaja frente a la demostrada habilidad de la delincuencia que nos rodea.

Ciertamente no podríamos prevenir que un delincuente robe nuestro teléfono inteligente, pero si empezar ahora mismo a tomar precauciones para impedir que acceda a nuestros datos personales. Y en la misma medida, intentar recuperar el equipo y rastrear su ubicación . ¿Cómo? El primer paso es configurar una clave de seguridad para acceder al mismo, preferiblemente una que contenga números y letras (incluir una o dos letras en mayúscula o acentuadas fortifica mejor la contraseña).

El próximo paso será utilizar una de las siguientes herramientas:

- Sí tienes un Blackberry, instala y configura Blackberry Protec, una aplicación que te ayudará a conocer la ubicación GPS de tu teléfono en caso de pérdida y sobre todo a mantener tu información segura e inaccesible por terceros, bloqueando el dispositivo remotamente.

- Para usuarios de Android existe Android Device Manager. Un servicio propio de Google que permite localizar tu smartphone e incluso desactivarlo y borrarlo remotamente. Igual puedes usar otras herramientas más avanzadas como iGotYa, Cerberus, Gotya o AndroidLost, estas últimas te permiten fotografiar a quién esté usando tu smartphone, grabar remotamente audio y video y, notificarte si han cambiado la tarjeta SIM por otra.

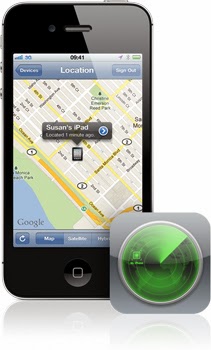

- Para iOS, desde el mismo dispositivo, dirigiéndote a Ajustes => iCloud, configura tu cuenta de iCloud y activa Find My iPhone. Así, en caso de robo o perdida tendrás la posibilidad de localizar tu equipo o borrar sus datos desde la web de iCloud. Más detalles aquí: cómo configurar buscar mi iPhone. Si el iPhone tiene Jailbreak, recomiendo mucho instalar desde Cydia la aplicación iGotya, porque permite fotografiar automáticamente al ladrón (con la cámara delantera y enviarnos la foto en un correo) cada vez que este ingrese mal la contraseña para acceder al teléfono.

- Para usuarios de Windows Phone es sumamente fácil configurar por primera vez una cuenta del servicio de Microsoft Find My Phone o encuentra mi Teléfono. Esta herramienta igual que las demás, permite borrar los datos en el teléfono, localizar su ubicación o enviar mensajes al ladrón.

Todas las herramientas recomendadas necesitan ser instaladas o configuradas antes de perder el teléfono y, exceptuando iGotYa y Cerberus, son totalmente gratuitas.

En general, si el equipo es conectado a Internet, todas permiten desde simplemente bloquear remotamente el acceso a nuestro smartphone, localizar su ubicación exacta, fotografiar la cara del ladrón, activar el micrófono del teléfono para escuchar las conversaciones y, si el caso lo amerita, hasta borrar la información existente en él.

En general, si el equipo es conectado a Internet, todas permiten desde simplemente bloquear remotamente el acceso a nuestro smartphone, localizar su ubicación exacta, fotografiar la cara del ladrón, activar el micrófono del teléfono para escuchar las conversaciones y, si el caso lo amerita, hasta borrar la información existente en él.

¡Internet es una herramienta maravillosa! No hay duda de que nos abre miles de posibilidades a través de nuestros smartphones, pero también abre la posibilidad de quedar vulnerables si no tomamos medidas adecuadas para asegurar que nuestra información personal no caiga en manos de cualquier vulgar delincuente.

.png)

Te faltó GotYa! para Android el cual te permite que el usuario rompa la contraseña y siga usando tu smartphone de manera normal mientras envía su ubicación y fotos cada x cantidad de tiempo. Acepta comandos remotos también.

ResponderEliminarLo mejor que tiene iOS7 a nivel de seguridad es que no se pueden activar los dispositivos sin acceso a la cuenta de iCloud, ya he viste muchos casos de personas que adquieren dichos dispositivos, pero eventualmente tenían otros dueños. =/

ResponderEliminarCónchale sí. Gracias Grimaldy, esa es muy buena. La agregaré ahora mismo.

ResponderEliminarYo siempre he pensado que el robo de celulares es un complot entre operadoras, ladrones y policias; para las operadoras es bastante facil saber como y cuando y quien esta usando un equipo, y eso de estar vendiendo chips sin ningun control debiera ser penalizado, pero aqui por la plata baila el mono y el que mas plata tiene mas mono pone a bailar.

ResponderEliminarUna observacion, Cerberus es gratis solo por una semana.. pero es para mi la mejor para Android al igual que tu la recomiendo 100%.

ResponderEliminarGracias Chicho, deja agregar ese dato inmediatamente.

ResponderEliminarYo tengo un iPhone 3GS IOS 6.1.2 sin internet y utilizo una aplicación

ResponderEliminarde Cydia llamada iProtect que permite proteger el acceso a las

aplicaciones con una contraseña. Tiene una opción que en caso de cambiar

la Sim Card bloquee el iPhone y enviar un SMS secreto a un número

pre-configurado informando el nuevo número de la Sim Card introducida.

He tratado de registrar cuenta y recibo siguiente mensaje "dispositivo ya no cumple condiciones crear cuenta icloud gratuita"

ResponderEliminarJB: Lamento informarte que eso suele suceder cuando el IMEI de tu dispositivo ha sido reportado antes como robado. Por ello Apple bloquea su acceso a iCloud. Si el dispositivo lo compraste nuevo en alguna telefónica o tienda, podría ser un error, escribe un correo al soporte de iTunes/iCloud en español a: musicstore_mac_sp@apple.com. Explícales la situación. Si es un error, te aseguro ellos lo enmendarán. . ¡Suerte!

ResponderEliminarVivo en un una zona mas o menos peligrosa y ya los ladrones de alla saben hacer un wipe a telefonos con Android (yo de buena fe le enseñe a alguien y eso se regó) por lo que si eres ROOT, te recomiendo instalar la version Flasheable de Cerberus, disponible desde su pagina, que aunque le hagan un wipe al telefono la aplicacion no se borra y continua funcionando sin que el ladron lo sepa, aparte que te envia muchas informaciones y puedes configurar el modo de emergencia.

ResponderEliminarUna vez vendi un movil y le hice un wipe y tenia cerberus, con eso pude saber de todo a quien se lo vendi, en verdad no lo hice de mala fe, sino para comprobar que realmente funciona como queria cuando hay que investigar una persona, descuiden, no guarde nada ni siquiera el nombre de la persona, la desinstale remotamente.

Las variables de miembro aquí mMainThread también la clase de actividad, que es de tipo ActivityThread, representa el hilo principal de la aplicación, se inicia el principio del proceso de servicio personalizado (StartService) en el sistema Android en el nuevo proceso de análisis de un texto que se ha introducido una. Aquí se pasa mMainThread.getApplicationThread interior variable miembro ApplicationThread, que es un objeto Binder, veremos más adelante, ActivityManagerService y la utilizaremos para ActivityThread para la comunicación entre procesos. Aquí tenemos que tener en cuenta que aquí mMainThread representan Lanzador proceso de aplicación en ejecución.

ResponderEliminarcomprarbaratosmoviles.com/

movilesbaratoschinos.com/